Dnssec (Alan Adı Sistem Güvenliği Uzantısı)

DNS Sistem Güvenliği Uzantısı (DNSSEC), kullanıcıların sahte Web sitelerine ve amaçlamadıkları adreslere yönlendirilmekten korunmasına yardımcı olarak İnternet'e duyulan güvenin artmasını sağlamak amacıyla ortaya çıkmıştır.

1983'te Paul Mockapetris tarafından DNS yaratıldı ve bu icadın ilk sunucusu Jeeves oldu.

DNS, icat edilmesinden 3 yıl sonra IETF (Internet Engineering Task Force) İnternet Standartlarına biçimlendirildi ve RCF 1034. ve 1035. maddelerinde tanımlandı.

Yıllar geçtikçe DNS'in yükselişi sürmekteydi ve bu uygulamanın açıkları ortaya çıkarılmaya başlanmıştı. 1990'ın ilk aylarında önbellek zehirlenmesi (cache poisoning) kanıtlanmıştı. Bunu keşfeden Steve Bellovin'dir, fakat Steven'ın keşfi ancak 5 yıl sonra ortaya çıkarılmıştı. Bu olaylar yüksek derecedeki Amerika hükümetini görevlilerini endişelendirmeye başlamış ve sonrasında internetin daha güvenli olması için yapılan çalışmaları hızlandırmıştır.

Bellovin'in DNS ile ilgili yazısı 1995'te yayınlanınca IETF içinde DNSSEC fikri ortaya çıktı ve popülerleşti.

İzleyen yıllarda IETF tarafından RFC2065, 2535 yayınlandı.On yıllık periyotta 3 önemli, büyük model tekrarlandı. Bunlar ilkel model basitti, dağıtılmış anahtar yönetimi iyi ölçeklendirilmemişti. Son Model (Final Design) diye adlandırılan tasarım RFC 4033-35'te ve 2005'in Martında standart haline getirildi. 2005'te İsveç (.se) DNSSEC'i kendi bölgelerinde kullanıma geçirdi.

Ek gizlilik eklentileri NSEC3 tarafından RFC5155 ile Mart 2008'de standartlaştırıldı.

DNSSEC birçok fayda sağlar:

- İnternet kullanıcılarının güvenliğini arttırır.

- DNS (Domain Name System - Alan Adı Sistemi) üzerinde güvenliği sağlar. DNS'e bir eklentidir. (Eski sürüm DNS hala çalışmaktadır.)

- Gerçeklik doğrulamanın bir yolu olarak çalışır.

- Kimlik doğrulama, diğer güvenlik uygulamalarından (SSH (Secure Shell - Güvenli Kabuk), SSL (Secure Socket Layer - Güvenli Port Katmanı), PGP (Pretty Good Privacy - İyi Gizlilik), vb.) önce uygulanır.

- DNS güvenliğini güçlendiren DNSSEC, e-ticaret, çevrimiçi bankacılık, e-posta, VoIP (Voice Over IP - IP üzerinden Ses) ve çevrimiçi yazılım dağıtımı da dahil olmak üzere birçok İnternet etkinliğine duyulan güveni artırır.

- Kullanıcıların bir kaynağa erişmeye çalışırken farkında olmadan siber suçların kurbanı olması riskini azaltır.

- Yeni güvenli veri işlemi türleri oluşturmak için DNS sistemini kullanma imkanı sağlar.

- İnternet'te gezinirken DNS verilerinin kaynağını doğrulayarak ve doğruluğunu kontrol ederek MITM (Man In the Middle- Ortadaki Adam) saldırılarını ve önbellek zehirlenmesini ele almak üzere tasarlanmıştır.

DNSSEC'in dezavantajları:

- DNS verileri için bir güvenlik sağlayamaz. Hiçbir şifreleme yoktur ve ayrıca DNS'lerdeki veriler topluma açıktır.

- DNSSEC, hizmet reddi (denial of service) ve ölü paket (packets of death) gibi DNS sunucusu ataklarını adreslemez.

DNSSEC, ortak anahtarlama özelliğini kullanır.

DNSSEC yetkili bölge verilerine, sisteme geldiklerinde dijital imzalama yapar. Böylece DNS'ler internet üzerinde anahtarlı şekilde bir çeşit tasdiklenmiş, onaylanmış olarak yol alır. Bu özelliği DNSSEC'in bir internet sayfasının gerçekte var olup olmadığını da belirlenmesini sağlar. Bilindiği üzere sahte DNS'lere yönlendirilerek kullanıcıların, şirketlerin veya kurumların bilgilerine erişilip zararlar verilmektedir.

Ortak anahtar şifreleme sistemini biraz açmak gerekirse; dijital ortamda ortamın mührü, imzası fiziksel olarak işaretlenemez. Bunun yerine işaretlerin kaynağın içine entegre edilmesi gerekir. Bu işaretlemede kaynağın tanımlanması, doğrulanması ve en önemli sayılabilecek özelliği 3. şahıs ataklara karşı gizliliğinin sağlanması için kodlanması gerekir. Ortak anahtar şifreleme, geleneksel yöntemlerdeki gibi aynı şifreyi kullanmaz, bu sistem verilerin şifrelenmesi ve şifrenin çözülmesi için birbiriyle eşleşen bir şifreleme yöntemi kullanır. Her anahtar dataları tek yönlü şifreler ve her anahtar diğerinin tersi işlevine sahiptir.

DNSSEC'de her bölgenin ortak-özel bir anahtar çifti vardır. Bölgeye ait ortak anahtarlar DNS'le birlikte yayımlanır. Özel anahtarlar gizli tutulur ve çevrimdışı yayımlanması sağlanır. Bu özel anahtarlar yereldeki DNS verilerini işaretleyerek DNS'lerle birlikte yayımlanan dijital imzaları oluştururlar.

DNSSEC güvenlik modeli katıdır ve hiyerarşik olarak üst katmandan alt katmana doğru ilerler. Yüksek katmandaki bölgeler, alt katmanlardaki bölgeleri kontrol eder, alt bölgelerin anahtarlarını imzalar ve onaylar. Bu bölgelerin yetkili sunucuları, kayıt şirketleri, ISS (İnternet Servis Sağlayıcıları), Web barındırma şirketleri veya Web sitesi operatörleri tarafından yönetilebilir.

Son kullanıcı bir Web sitesine erişmek istediğinde, kullanıcının bilgisayarındaki bir saplama çözümleyicisi, tekrarlamalı bir isim sunucusundan Web sitesinin IP adresini sorar. Sunucu bu kaydı istedikten sonra bölgeyle ilgili olan DNSSEC anahtarını da ister. Bu anahtar sayesinde sunucu aldığı IP adresin kaydının, yetkili isim sunucusundaki kayda benzer olduğunu doğrulayabilir.

Tekrarlamalı isim sunucusu, adres kaydının yetkili isim sunucusu tarafından gönderildiğini ve aktarma sırasında değiştirilmediğini belirlerse, etki alanı adını çözer ve kullanıcı siteye ulaşır. Bu sürece doğrulama (authentication) denir. Adres kaydı değiştirilmişse veya belirtilen kaynaktan değilse, tekrarlamalı isim sunucusu kullanıcının sahte adrese ulaşmasına izin vermez. Bu tetkiklerin sonucu olarak, DNS sorguları ve yanıtları MITM (Man in The Middle ) saldırılarından ve kimlik hırsızlığı ve pharming sitelerine yönlendirilen sahtekarlıklardan korunur.

DNSSEC kullanımına geçişte yaşanabilecek sorunlar:

DNSSEC, özellikle eski ağ cihazlarına entegrasyonunda sorun yaşatabilir. Normalde DNS paketleri UDP ile taşınır ve DNS sınırları da 512 byte ile sınırlandırılmıştır. Ama DNSSEC paketlerinin içinde dijital imzalar ve kullanıcılar arasındaki ortak anahtarlar olabilir ve bu sebeple DNSSEC paketleri standartları aşmış olur. İşte bu sebeple ağ cihazlarının güncellenmesi hatta yenilenmesi gerekebilir.

Ayrıca, MTU (Max Transfer Unit - En Çok İletim Birimi) boyutundaki sınırlamalar sebebiyle, UDP hep DNSSEC paketlerinin boyutunu karşılayamayabilir. Bu yüzden DNS paketleri TCP üzerinden akmaya başlar. Eğer ağ cihazları TCP üzerinden DNS akıtma işlevini desteklemiyorsa, cihaz yapılandırılması tekrar yapılandırılmalıdır.

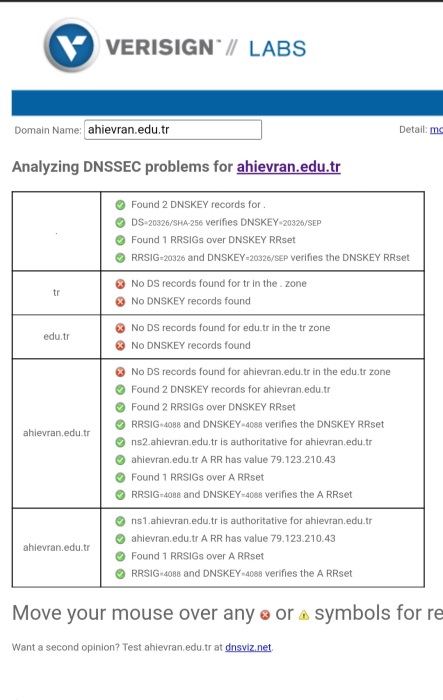

Bir Web sitesinde DNSSEC kullanılacaksa, bu sadece istemekle olmaz. DNSSEC, hiyerarşik bir düzende ilerler. Öncelikle etki alanını sağlayan genellikle kayıt şirketi veya ISS veya DNS barındırma hizmeti DNSSEC'i uygulamalıdır. DNSSEC'i etkinleştirebilmek için ayrıca dijital bir sertifika imzalanmalıdır. Bundan sonra kayıtlara geçilir ve işleyiş başlar.

10.05.2022 13:00 || 2679 kez okundu.